…aber nicht hoffnungslos

Wir wollen das Internet benutzen, aber nicht angegriffen oder ausspioniert werden.

Genau das passiert aber am laufenden Band. Zum Beispiel so: Windows 11 sends out an eye-opening amount of data to a load of various servers

Oder so:

„Albtraumszenario“: US-Dienste kaufen massenhaft Handydaten für Überwachung

Ein einzelnes Produkt (Firewall, Antiviren-Software etc.) kann uns nicht davor schützen, dass Fremde unsere Daten stehlen oder verändern – oder uns beobachten.

Wenn es so einfach wäre, gäbe es nicht täglich neue erfolgreiche Angriffe mit schlimmen Konsequenzen. Die Methoden der Angreifer sind einfach zu vielfältig geworden.

Außerdem kann jede Software, die man installiert, auch Antiviren-Software, neue Lücken aufreißen.

Unter Fachleuten ist die Frage deshalb längst nicht mehr die, ob jemand erfolgreich angegriffen werden kann, sondern wann.

Andere gehen soweit zu deklarieren, dass es zwei Arten von Firmen und Personen gibt: Die, die erfolgreich angegriffen wurden und die, die es nur noch nicht wissen.

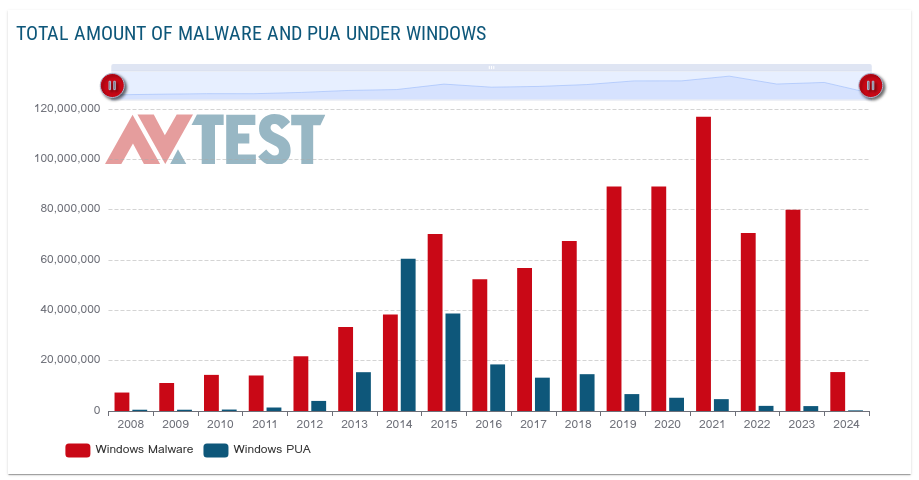

80 Millionen

Schädlinge

für Windows

Die Bedrohung ist real

“We believe that data is the phenomenon of our time. It is the world’s new natural resource. It is the new basis of competitive advantage, and it is transforming every profession and industry. If all of this is true – even inevitable – then cyber crime, by definition, is the greatest threat to every profession, every industry, every company in the world.”

Ginni Rometty, CEO von IBM

Leider kann man nicht davon ausgehen, zu unbedeutend zu sein („Bei mir ist doch nichts zu holen“) und in der Masse unterzugehen. IBM hat festgestellt, daß selbst kleine Firmen (ab 100.000$ Umsatz) bereits so oft angegriffen werden, wie 10-mal größere.

Private Anwender sind heute auch interessanter als früher: Wegen der vielen Home-Offices gehen Kriminelle davon aus, dass sie auf vielen Home-PCs Zugangsdaten zu den Firmennetzen finden und stehlen können. Nebst anderer Dinge.

Selbst wenn wirklich nichts zu stehlen ist, können Kriminelle Ihre Rechner und sonstige, mit dem Internet verbundenen Geräte, als Mittel für Angriffe auf andere Ziele nutzen.

Wir sind also alle im Fokus von Cyberkriminellen.

Die Angriffe sind in vollem Gange

..und es wird nicht besser: Global Attacks Will Soar in 2023

Die Versicherungsbranche weiß von den haarstäubenden Bedrohungen und beginnt damit, die Folgen von Cyberangriffen nicht mehr versichern zu wollen. Das Risiko ist mittlerweile selbst ihnen zu hoch.

Wenn es Sie erwischt, zahlen Sie demnach den Schaden selbst.

Falls Sie sie noch können.

Zu den Gefahren durch Kriminelle kommen die durch die großen (und kleinen) Internet-Unternehmen, die Daten über uns sammeln. Das kann existenzbedrohend sein.

Was tun?

Wenn man sich erfolgreich schützen will, muss man leider mehr tun, als nur Antiviren-Software installieren. Die Frage ist, wie teuer und mühsam wird es?

„Huh? Mühsam??“

Ein Haus ohne Haustüre wäre bequem, ist aber nicht sicher. Sie lassen deshalb eine Türe einbauen. Mit einem Schloss.

Jetzt müssen Sie lernen, wie man die Tür bedient – und das Schloss. Und wenn Sie vom Einkaufen zurück kommen, die Arme voller Tüten, müssen Sie mühsam irgendwo nach dem Schlüssel kramen.

Das stört Sie aber nicht sehr, denn Sie wissen, die Alternative, keine Tür, wäre schlimmer.

Genau so ist das mit IT-Sicherheit. Die macht die Sache etwas umständlicher. Aber eben sicherer.

Der Trick ist dabei, das so hinzubekommen, dass man seine Geräte noch bequem nutzen kann, ohne von Sicherheitsmaßnahmen erschlagen zu werden.

Außerdem muss man die Maßnahmen der individuellen Bedrohung anpassen. Das kann reichen von: „Ich will nicht, dass Google und Facebook alles über mich wissen.“ bis zu „Ich bin Whistleblower und habe Angst!“. Manchmal braucht man weniger, manchmal mehr an Schutz.

Solche maßgeschneiderten Lösungen kann ich Ihnen geben.

Wir sind nicht hilflos… wenn wir verstehen, dass Sicherheit kein Produkt ist, sondern ein Prozess (wie man sagt), und wir das Richtige tun.

Individuelle Lösungen

Was konkret zu tun ist, hängt ab von der individuellen Bedrohung ab.

Drei Beispiele:

Eine 90-jährige Person nutzt ein Tablett nur um Nachrichten zu lesen. Auf dem Gerät sind keine persönlichen Daten, keine E-Mails, kein Account.

Das Risiko ist überschaubar: Einige der besuchten Webseiten (und die damit verbundenen, wie z. B. Facebook oder Google) erstellen ein Profil der Person, die dieses Gerät benutzt.

Zweites Beispiel: Ein investigativer Journalist, der in einem restriktiven Regime unter Beobachtung steht und der das Internet für Kontakte und Recherche benutzt.

Das Risiko für diese Person ist viel höher als im ersten Beispiel und erfordert ausgefeilte persönliche und technische Maßnahmen.

Drittes Beispiel: Eine Firma benutzt EDR-Software. Die war teuer, also muß sie gut sein – hofft man. Auf den PCs läuft Microsoft Windows. Vertrauliche Dokumente (für Patente beispielsweise) bearbeitet die Firma mit MS Office. Die EDR-Software soll die Windows PCs vor hereinkommenden Bedrohungen schützen. Selbst, wenn sie das schaffen sollte, schützt sie die Daten aber nicht davor, heraus zu fließen.

Diese Fragen müssen wir uns stellen:

- Wer könnte mich angreifen?

- Wie wahrscheinlich ist es?

- Welche Daten könnten vom Angreifer gestohlen oder verschlüsselt werden?

- Welche Konsequenzen kann das für mich haben?

- Sind meine Schutzmaßnahmen wirksam?